Michelle Davidson

Recent Posts

-

Alles, was Sie über elektronische und digitale Signaturen wissen sollten

February 13, 2025Die Begriffe „elektronische Signaturen“ und „digitale Signaturen“ werden oft synonym verwendet. Mit…

-

10 Möglichkeiten zur Berücksichtigung der Sicherheit im DevOps-Workflow

December 06, 2023In diesem Blog stellen wir 10 Schritte zur Verbesserung von Sicherheit und Effizienz vor, die…

-

Erhöhte IT-Sicherheit durch automatisierte Zertifikatsverwaltung

October 23, 2023Entdecken Sie, wie IT-Teams durch Automatisierung ihre Zertifikate verwalten und gleichzeitig Stress…

-

Googles jüngste Ankündigungen bereiten auf Wandel in der Branche vor

May 22, 2023In den letzten Monaten gab es von Google Ankündigungen, die zu einem Wandel auf dem Browsermarkt…

-

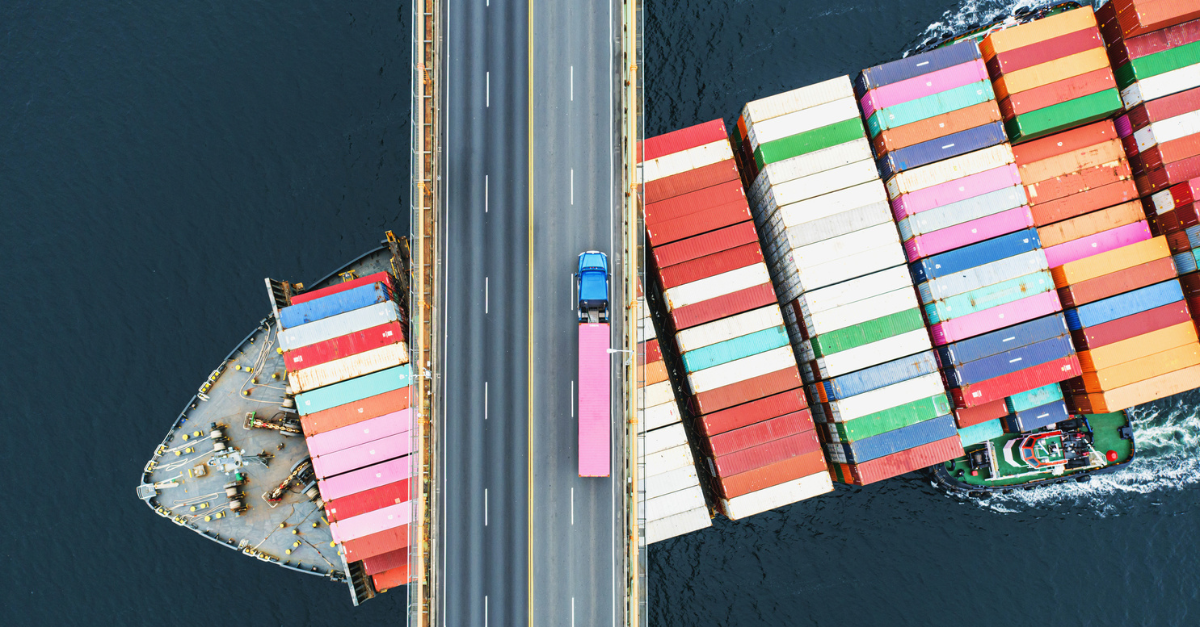

IoT-Lösungen verändern das Gesicht des Lieferkettenmanagements radikal

April 25, 2023In diesem Artikel erfahren Sie, wie die IoT-Technologie das Lieferkettenmanagement revolutioniert.

-

Die Top 3 der IoT-Sicherheitsherausforderungen

March 22, 2023In diesem Blog werfen wir einen Blick auf 3 häufige Herausforderungen für die IoT-Sicherheit.

-

Leitfaden zur National Cybersecurity Strategy des Weißen Hauses

March 09, 2023Wir untersuchen die fünf Säulen der Nationalen Cybersicherheitsstrategie des Weißen Hauses mit der…

-

4 ISO-Normen, auf die man bei der Wahl einer CA achten sollte

January 10, 2023Dieser Artikel befasst sich mit vier ISO-Normen und der Frage, wie sie gewährleisten können, dass…

-

So können E-Signaturen bei der Cybersicherheitsstrategie Ihres Unternehmens helfen

December 20, 2022Erfahren Sie, warum elektronische Signaturen besser sind als herkömmliche Unterschriften auf Papier,…

-

Leitfaden zur Cybersicherheit-Compliance in verschiedenen Branchen

December 13, 2022As the cybersecurity landscape evolves, so do the compliance requirements for businesses across…

-

Passwortsicherheit – Bringen Sie Ihr Unternehmen auf die nächste Stufe

December 06, 2022 -

Cybersicherheit - 7 Prognosen und Trends für 2023

December 01, 2022In den letzten Jahren ist aufgrund der technischen Fortschritte die Cybersicherheit immer mehr zum…

-

IoT-verbundene Geräte sollen widerstandsfähiger gegen Cyberkriminalität werden

November 30, 2022Durch neue Normen und Gesetzesvorschläge werden wir erleben, dass vernetzte Geräte sicherer und…

-

11 Tipps zum Erkennen bösartiger E-Mails

October 18, 2022Phishing stellt eine Bedrohung für Unternehmen dar und ist meist nur der Ausgangspunkt für…

-

Was sind die häufigsten Arten von E-Mail-Phishing-Angriffen?

October 12, 2022Welches sind die vier häufigsten Arten von E-Mail-Phishing-Angriffen, die Ihr Unternehmen treffen…

-

9 Wege, um Ihre Organisation vor Ransomware-Angriffen zu schützen

October 12, 2022Ransomware ist derzeit die häufigste Art von Cybersicherheitsangriffen. Aber was ist das genau, und…

-

Erkennen und Vermeiden von Phishing-Angriffen (Infografik)

October 06, 2022Worauf ist bei einem Phishing-Versuch besonders zu achten? Diese und weitere Fragen klären wir in…

-

Was ist Phishing und wie kann es verhindert werden?

September 30, 2022Es gibt Hunderte verschiedener Angriffsstrategien, die von Cyberkriminellen eingesetzt werden. Eine…