Synergie entre l'autorité de certification et la cryptographie postquantique

À une époque où la technologie progresse rapidement, il est devenu essentiel pour les clients des autorités de certification (AC) de se tenir informés des nouvelles tendances susceptibles d'avoir un impact sur la sécurité de leurs certificats numériques. L'une de ces tendances est le développement de l'informatique post-quantique (PQC), un domaine révolutionnaire susceptible de bouleverser les algorithmes cryptographiques actuels. Les méthodes de cryptage traditionnelles, telles que RSA et ECC, peuvent devenir vulnérables face aux ordinateurs quantiques, et le PQC intervient pour fournir des solutions de certificat sûres et robustes..

Certificats de sécurité postquantique

Alors que de nouveaux algorithmes sont sur le point d'être annoncés dans le sillage du défi quantique, nous examinons ce à quoi les certificats pourraient ressembler dans le monde postquantique.

|

|

|---|---|

| AC racine et AC intermédiaire | le certificat d'entité finale |

|

Ces certificats suivent la même structure et les mêmes usages clés que ceux que nous connaissons et comprenons actuellement. La principale différence réside dans les types de clés, comme illustré ci-dessous : CActuellement, dilithium3 est utilisé pour l'AC racine et l'AC intermédiaire. Cet algorithme a été sélectionné en 2022 par le NIST pour les signatures numériques, il est donc probable qu'il soit une option pour les certificats TLS/x509. Une fois finalisé, il sera probablement connu sous le nom de ML-DSA-65 une fois FIPS 203. Ceci ne concerne que les algorithmes de signature numérique PQ-Safe. Pour que l'ensemble de la transaction TLS soit totalement PQ-Safe, les algorithmes d'échange de clés doivent également être mis à jour, ce qui implique probablement l'utilisation de Kyber. |

Ce sont les types de certificats les plus connus, car ils sont délivrés à ceux qui souhaitent sécuriser leurs sites web. La demande d'un certificat Feuille ou Entité Finale fonctionnera de la même manière que les demandes de signature de certificat (CSR) que nous utilisons aujourd'hui, contenant le SubjectDN (le nom commun et les détails de l'organisation) et les Subject Alternative Names, qui sont une liste des ressources que le certificat SSL /TLS est destiné à sécuriser, c'est-à-dire un nom de domaine ou une adresse IP. Cependant, lors de la demande d'un certificat PQ-Safe, par rapport aux options de certificat actuelles, une demande CSR ou ACME devra avoir un type de clé PQ-Safe, tel que Dilithium2. |

sont disponibles ici.

Vérification de l'état des certificats

Une infrastructure PKI/autorité de certification fournit deux moyens de vérifier si un certificat a été révoqué, à savoir OCSP et CRL, qui fonctionnent de manière légèrement différente. Comme nous prévoyons que les types de clés traditionnels ne seront plus sûrs, ces méthodes pour communiquer si les certificats ont été révoqués devront également être mises à jour pour utiliser PQ-safe. Dans le cas contraire, des parties malveillantes pourraient essayer de prouver faussement que des certificats valides ont été révoqués ou d'effacer la révocation de certificats qui ne devraient plus être fiables.

Notre engagement pour votre sécurité

Chez GlobalSign, nous nous engageons à rester à la pointe du progrès en matière de cryptographie. Notre équipe spécialisée est activement impliquée dans la recherche et le développement du PQC, garantissant que vos certificats numériques restent sécurisés face aux menaces quantiques émergentes.

Que devez-vous faire ?

La concrétisation des systèmes informatiques basés sur l'informatique quantique ne se fera peut-être pas avant plusieurs années, mais c'est une chose à envisager dès maintenant, alors que vous vous efforcez d'améliorer vos niveaux de crypto-agilité aujourd'hui et pour l'avenir.

- Faites l'inventaire de vos certificats et de vos clés

- Mettez au point un plan de remplacement rapide des certificats et des clés vulnérables

- Maintenir à jour les informations relatives à la propriété

- Automatiser la gestion

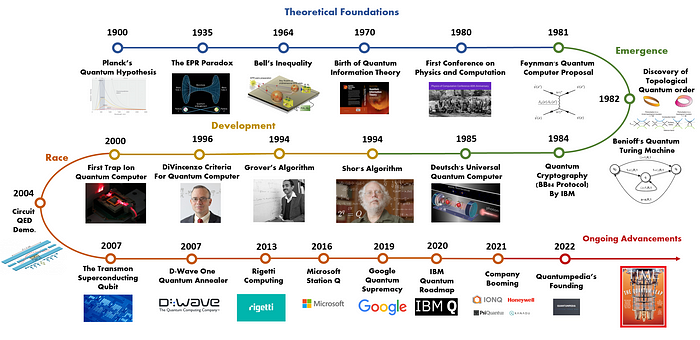

Les origines de l'informatique quantique

Les origines de l'informatique quantique remontent au début du XXe siècle, lorsque plusieurs découvertes révolutionnaires dans le domaine de la mécanique quantique ont jeté les bases de cette nouvelle approche de l'informatique. Des scientifiques de premier plan, tels que Max Planck, Albert Einstein et Niels Bohr, ont contribué au développement de la mécanique quantique, qui fournira plus tard les principes de l'informatique quantique.

L'informatique post-quantique et votre autorité de certification

Dans ce livre électronique informatif, nous nous penchons sur les préoccupations entourant la PQC et expliquons clairement pourquoi les clients de l'AC n'ont pas à s'inquiéter de ses implications sur la sécurité de leurs certificats. Rejoignez-nous pour naviguer dans le paysage évolutif de la sécurité numérique et vous rassurer sur la solidité de nos services de certification face aux nouveaux défis.

Lire maintenantPrenez contact avec nous

Contactez-nous dès aujourd'hui pour vos besoins en matière de PKI et bénéficiez d'un partenaire de confiance pour vous assurer une agilité cryptographique.